前Linux GNU glibc标准库的 gethostbyname函数爆出缓冲区溢出漏洞,漏洞编号为CVE-2015-0235。黑客可以通过gethostbyname系列函数实现远程代 码执行,获取服务器的控制权及Shell权限,此漏洞触发途径多,影响范围大。

一、 漏洞发布日期

2015年1月27日

二、 已确认被成功利用的软件及系统

Glibc 2.2到2.17 (包含2.2和2.17版本)

三、 漏洞描述

GNU glibc标准库的gethostbyname 函数爆出缓冲区溢出漏洞,漏洞编号:CVE-2015-0235。 Glibc

是提供系统调用和基本函数的 C 库,比如open, malloc,

printf等等。所有动态连接的程序都要用到Glibc。远程攻击者可以利用这个漏洞执行任意代码并提升运行应用程序的用户的权限。

修补方案

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

Centos 5/6/7:

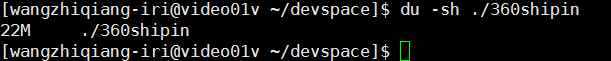

首先检测目前的版本输入命令:

rpm -qa | grep glibc |

我的显示:glibc-common-2.12-1.132.el6_5.4.x86_64

需要更新到:glibc-2.12-1.149

清除旧的缓存先执行:

yum clean all |

然后再执行:

yum update glibc |

然后中间提示是否更新,选择Y

下载... ...

提示成功!

查版本号执行